Erläuterungen aus Sicht eines Java‑Entwicklers

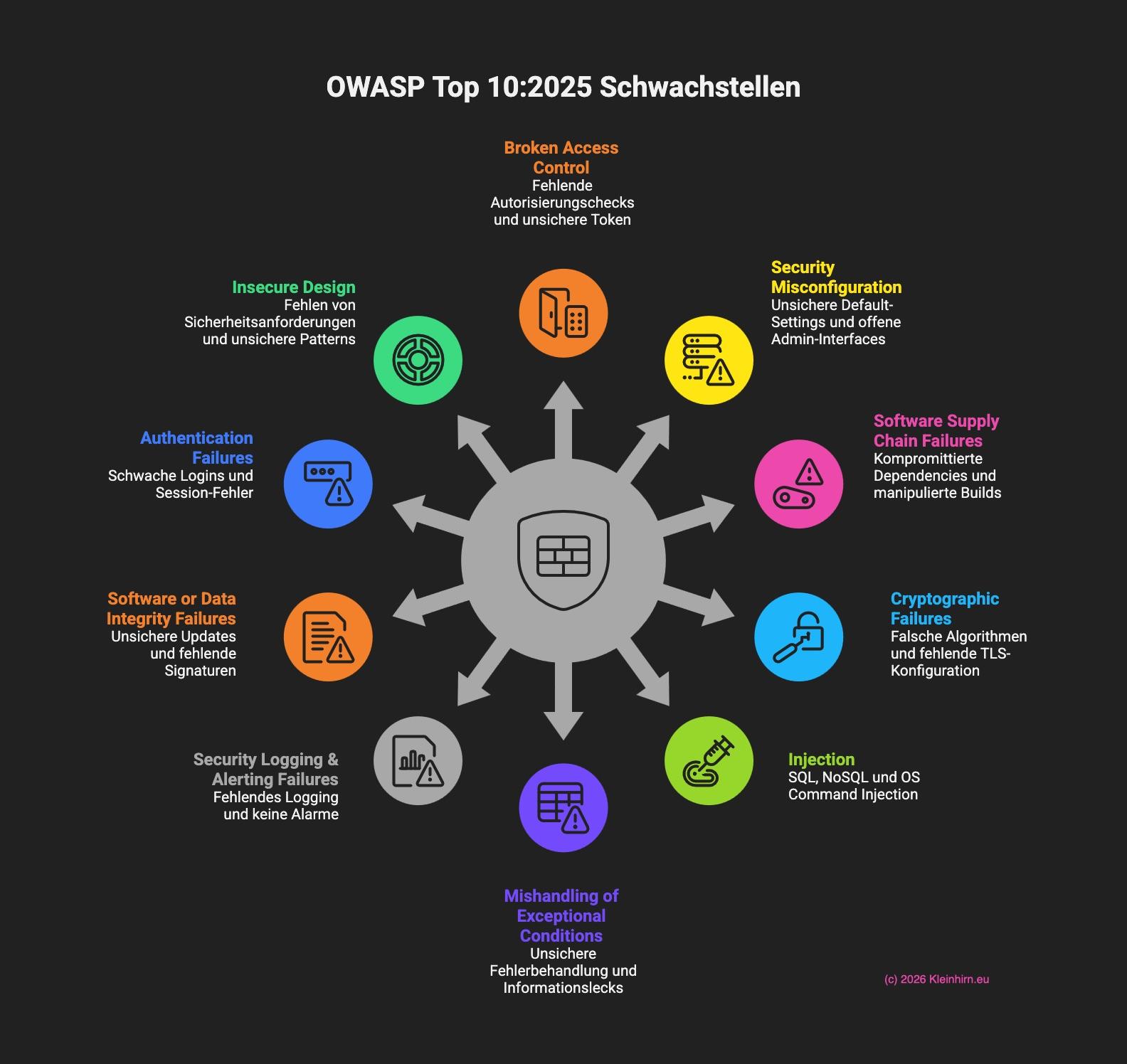

1. A01 Broken Access Control:

Als Java‑Entwickler musst du sicherstellen, dass Autorisierung zentral und konsistent geprüft wird, z.B. mit Spring Security und sauberem RBAC statt manueller if‑Abfragen im Controller.

2. A02 Security Misconfiguration:

Konfiguration gehört in sichere Profiles (Dev/Prod), mit gehärteten Defaults, deaktivierten unnötigen Endpunkten/Actuators und reproduzierbaren Settings per Infrastructure‑as‑Code.

3. A03 Software Supply Chain Failures:

Nutze eine kontrollierte Maven‑Artefaktquelle, SCA‑Scans und reproduzierbare Builds (z.B. mit SBOM), damit kompromittierte Third‑Party‑Libraries früh auffallen.

4. A04 Cryptographic Failures:

Verlasse dich ausschließlich auf etablierte Bibliotheken (JCA, BouncyCastle), starke Algorithmen und korrekt konfigurierte TLS‑Terminations, statt eigene Kryptologie zu implementieren.

5. A05 Injection:

Verwende konsequent Prepared Statements, ORM‑APIs und Parametrisierung und verzichte vollständig auf String‑Konkatenation für SQL, HQL oder Shell‑Kommandos.

6. A06 Insecure Design:

Plane Sicherheitsanforderungen bereits in der Architektur (Threat Modeling, Defense‑in‑Depth), statt sie nachträglich als Filter oder Interceptor anzudocken.

7. A07 Authentication Failures:

Implementiere Authentifizierung und Sessions über bewährte Frameworks (z.B. Spring Security, Keycloak) und aktiviere Schutzmechanismen wie MFA, Session‑Timeouts und Brute‑Force‑Limits.

8. A08 Software or Data Integrity Failures:

Stelle sicher, dass Updates, Konfigurationen und Datenströme signiert bzw. verifiziert werden und dass Build‑ und Deploy‑Pipelines selbst abgesichert sind.

9. A09 Security Logging & Alerting Failures:

Logge sicherheitsrelevante Ereignisse strukturiert (Audit‑Logs, JSON‑Logging) und integriere sie in Monitoring/Alerting, ohne dabei sensible Daten im Klartext zu protokollieren.

10. A10 Mishandling of Exceptional Conditions:

Behandle Exceptions zentral (z.B. @ControllerAdvice), liefere generische Fehlermeldungen an den Client und logge technische Details nur intern mit passenden Log‑Levels.

Download OWASP-Top-10-2025.pdf.

Mehr unter owasp.org.