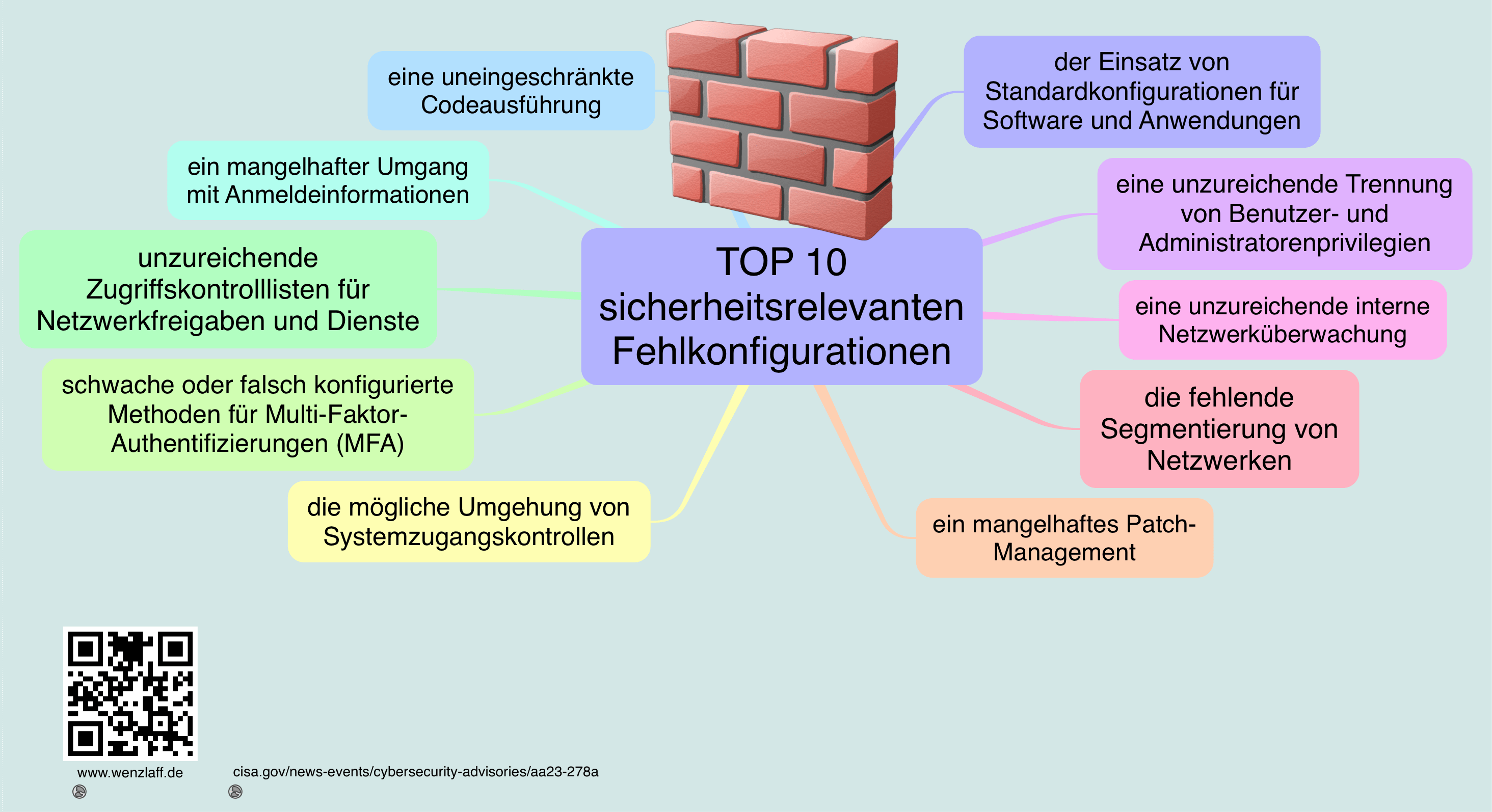

Hier sind die 10 häufigsten sicherheitsrelevanten Fehlkonfigurationen in Netzwerken und Anwendungen:

Verwendung von Standardkonfigurationen für Software und Anwendungen:

– Viele Software und Anwendungen werden mit Standard-Einstellungen geliefert, die möglicherweise nicht sicher sind. Das Versäumnis, diese Standardwerte zu ändern, kann Systeme anfällig machen. Es ist entscheidend, Software und Anwendungen gemäß den Sicherheitsbest Practices zu überprüfen und zu konfigurieren.

Unzureichende Trennung von Benutzer- und Administratorenprivilegien:

– Das Gewähren von Benutzern unnötigen administrativen Rechten kann zu Sicherheitsverletzungen führen. Stellen Sie sicher, dass Benutzer nur die Berechtigungen erhalten, die sie für ihre Aufgaben benötigen, und verwenden Sie das Prinzip des geringsten Privilegs, um den Zugriff einzuschränken.

Unzureichende interne Netzwerküberwachung:

– Eine ausschließliche Konzentration auf externe Bedrohungen kann interne Bedrohungen übersehen lassen. Implementieren Sie die Überwachung des internen Netzwerks, um ungewöhnliche oder verdächtige Aktivitäten in Ihrem Netzwerk zu erkennen.

Fehlende Segmentierung von Netzwerken:

– Ohne eine angemessene Netzwerksegmentierung kann ein Eindringen in einen Teil des Netzwerks zu unbefugtem Zugriff auf andere Segmente führen. Implementieren Sie die Segmentierung, um wichtige Ressourcen zu isolieren und die seitliche Bewegung im Falle eines Eindringens zu begrenzen.

Mangelhaftes Patch-Management:

– Verzögertes oder vernachlässigtes Patch-Management kann Systeme bekannten Sicherheitslücken aussetzen. Richten Sie einen robusten Prozess für das Patch-Management ein, um Sicherheitsupdates und Patches schnell auf alle Systeme und Anwendungen anzuwenden.

Mögliche Umgehung von Systemzugangskontrollen:

– Unzureichende Kontrollen beim Zugriff auf Systeme können zu unbefugtem Zugriff führen. Überprüfen und aktualisieren Sie Zugangskontrollen regelmäßig, um sicherzustellen, dass sie den Sicherheitsrichtlinien Ihres Unternehmens entsprechen.

Schwache oder falsch konfigurierte Methoden für Multi-Faktor-Authentifizierungen (MFA):

– Schwache MFA-Methoden oder falsche Konfigurationen können von Angreifern ausgenutzt werden. Implementieren Sie starke MFA-Mechanismen und überprüfen Sie regelmäßig ihre Wirksamkeit, um die Authentifizierungssicherheit zu erhöhen.

Unzureichende Zugriffskontrolllisten für Netzwerkfreigaben und Dienste:

– Fehlkonfigurierte Zugriffskontrolllisten können zu unbefugtem Zugriff auf sensible Daten führen. Überprüfen und passen Sie Zugriffskontrolllisten regelmäßig an, um den Zugriff nur für autorisierte Benutzer und Dienste zu ermöglichen.

Mangelhafter Umgang mit Anmeldeinformationen:

– Unzureichende Passwortrichtlinien, wie schwache oder leicht zu erratende Passwörter, können zu Kompromittierungen von Benutzerkonten führen. Setzen Sie strenge Passwortrichtlinien durch.

Uneingeschränkte Codeausführung:

– Das Zulassen der Ausführung nicht vertrauenswürdigen Codes kann zu Sicherheitslücken und Angriffen führen. Führen Sie Codeprüfungen, Anwendungssandboxing und gründliche Sicherheitstests durch, um unkontrollierte Codeausführung zu verhindern.

Um diese häufigen Fehlkonfigurationen und Sicherheitsprobleme zu minimieren, sollten Unternehmen umfassende Sicherheitsrichtlinien entwickeln, regelmäßige Sicherheitsbewertungen und Audits durchführen, Schulungen für Mitarbeiter zu Sicherheitsbest Practices anbieten und automatisierte Sicherheitskontrollen, wo immer möglich, implementieren. Die regelmäßige Überwachung und Anpassung an neue Bedrohungen ist ebenfalls entscheidend, um ein sicheres Netzwerk- und Softwareumfeld aufrechtzuerhalten.