Erläuterungen aus Sicht eines Java‑Entwicklers

und seine coolen Mindmaps mit Visual Thinking

Bei Verdacht auf einen Herzinfarkt allein zu Hause zählt jede Minute, da ein schneller Notruf die Überlebenschancen entscheidend verbessert. Die folgenden Schritte basieren auf etablierten medizinischen Leitlinien und sind leicht merkfähig. Sie umfassen nur überprüfbare, evidenzbasierte Maßnahmen. „TOP 8: Herzinfarkt Verdacht – Allein zu Hause“ weiterlesen

So schreibst du eine effektive Checkliste:

„Checklisten einfach erstellen“ weiterlesen

MetaMask kann nativ keine Solana-Token (SOL) verwalten oder empfangen, „Phantom vs. MetaMask“ weiterlesen

Die Coalition for Content Provenance and Authenticity (C2PA) ist eine Initiative, die darauf abzielt, die Authentizität und Herkunft digitaler Inhalte zu gewährleisten. Sie wurde im Februar 2021 von führenden Technologieunternehmen wie Adobe, Arm, BBC, Intel, Microsoft und Truepic gegründet. Der C2PA-Standard bietet eine technische Grundlage zur Bekämpfung von Desinformation und zur Förderung von Transparenz im digitalen Raum. „Content Authenticity Initiative“ weiterlesen

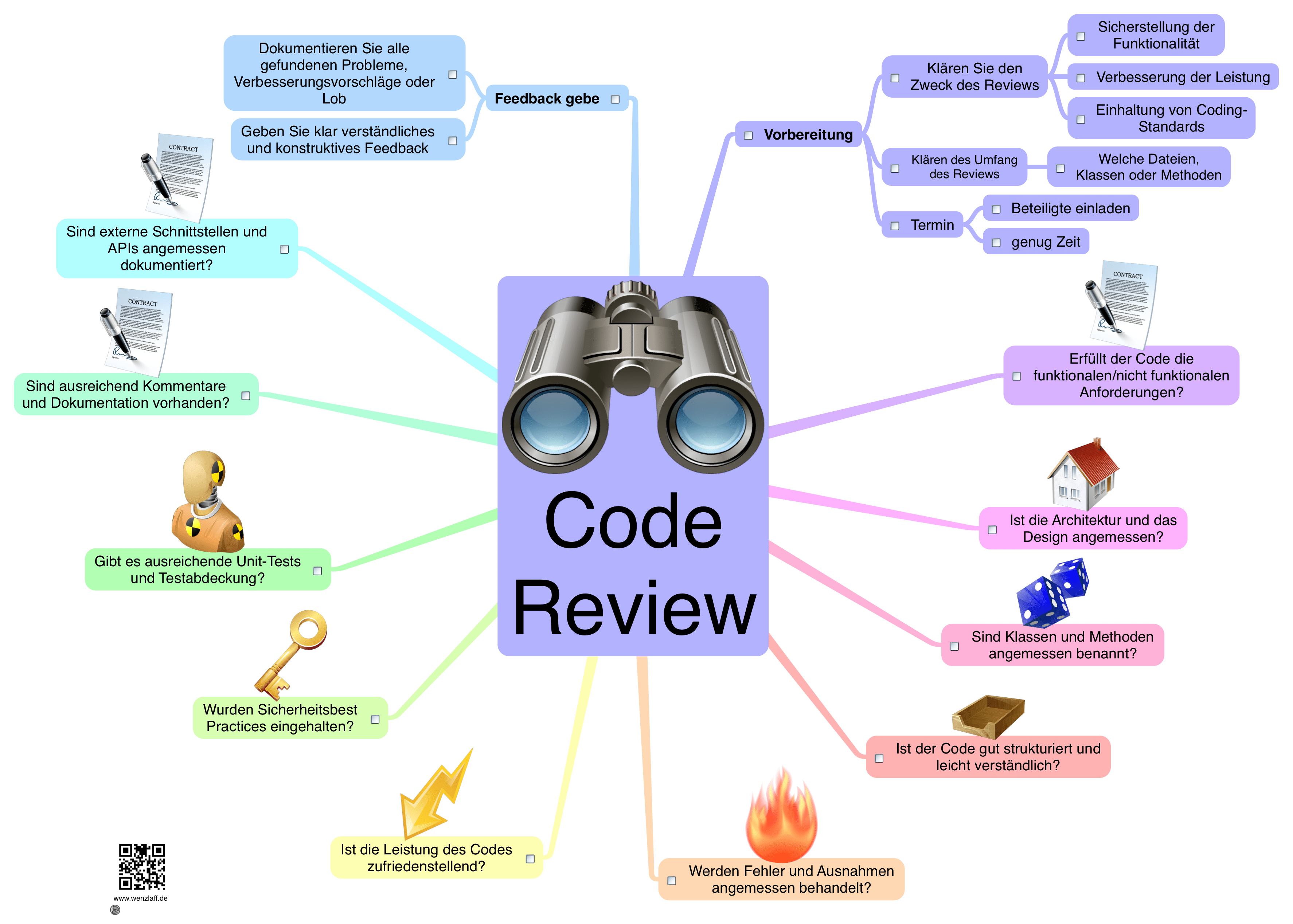

Bei einem Java-Code-Review oder Qualitätsprüfung (QS) ist es wichtig, systematisch vorzugehen, um sicherzustellen, dass der Code den Standards entspricht, gut lesbar ist, effizient arbeitet und keine schwerwiegenden Fehler enthält.

Hier ist eine Mindmap für strukturierte Vorgehensweise in Form einer Checkliste oder auch in Textform. „Code-Review“ weiterlesen

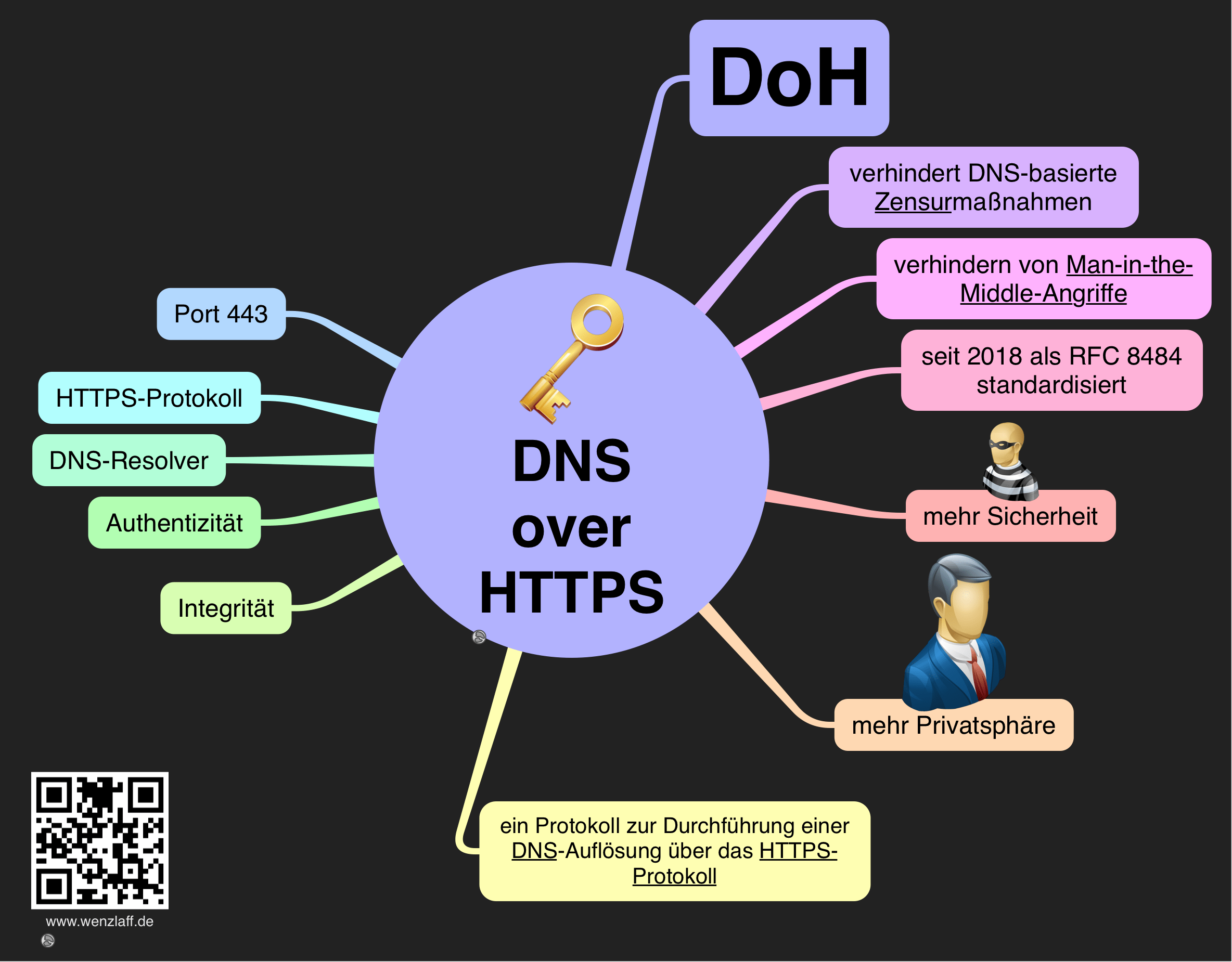

DNS-over-HTTPS (DoH) – Die Zukunft der sicheren DNS-Kommunikation „DNS-over-HTTPS“ weiterlesen

Hier sind die 10 häufigsten sicherheitsrelevanten Fehlkonfigurationen in Netzwerken und Anwendungen:

„TOP 10 sicherheitsrelevanten Fehlkonfigurationen“ weiterlesen

In der heutigen vernetzten Welt ist die Sicherheit und Privatsphäre im Internet von größter Bedeutung. Virtual Private Networks (VPN) sind ein bewährtes Mittel, um die Kommunikation im Internet zu schützen und anonym zu bleiben. Eines der aufstrebenden VPN-Protokolle, das in den letzten Jahren viel Aufmerksamkeit erregt hat, ist WireGuard. Dieser Artikel wird WireGuard genauer untersuchen und seine Vorzüge sowie seine Bedeutung für die Zukunft der VPN-Technologie beleuchten. Was ist WireGuard? „WireGuard“ weiterlesen

CVE steht für „Common Vulnerabilities and Exposures“ und bezieht sich auf eine andere wichtige Facette in der Softwareentwicklung: „Common Vulnerabilities and Exposures (CVE)“ weiterlesen

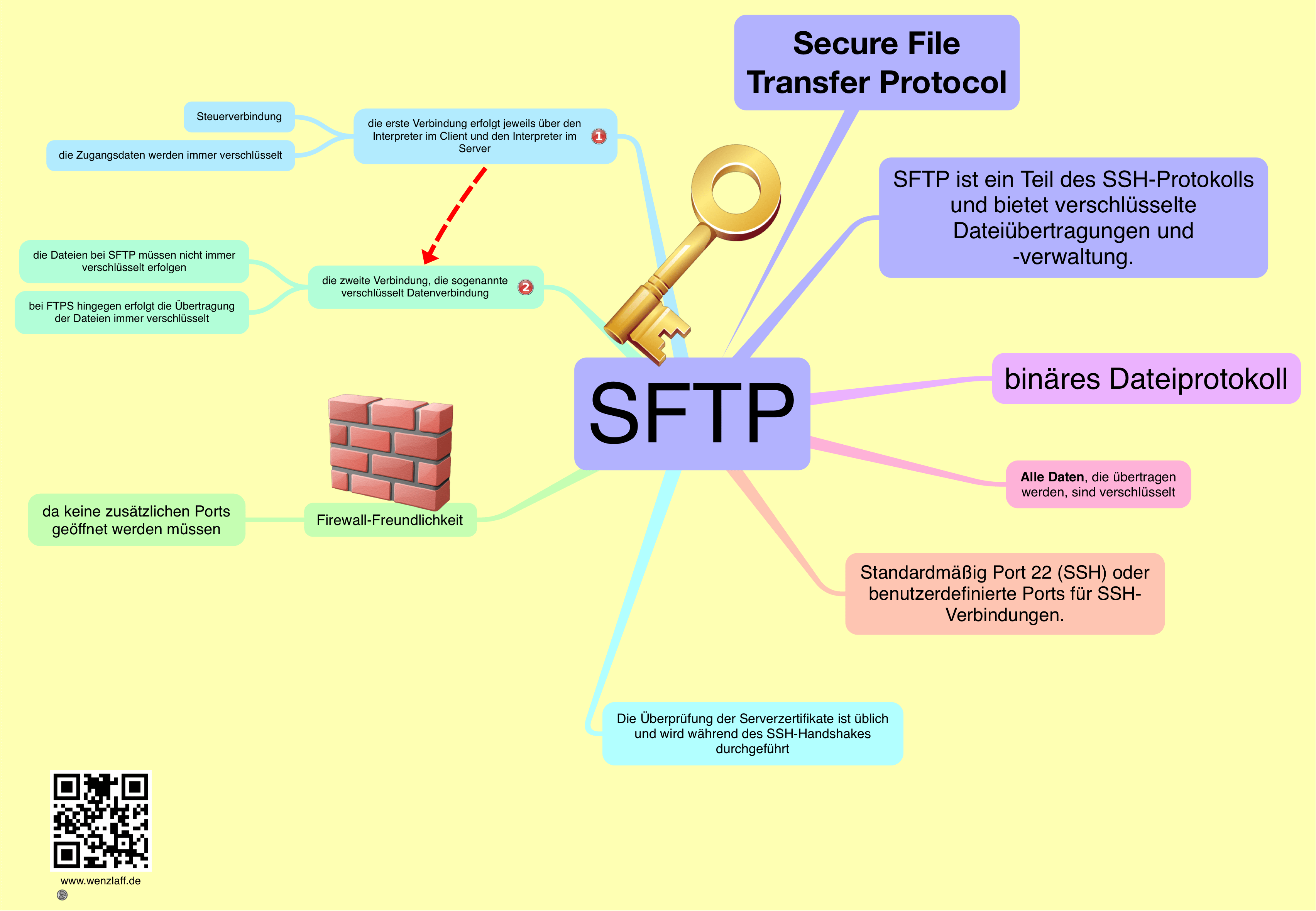

Die Kommunikation mit SFTP (Secure File Transfer Protocol) erfolgt über eine verschlüsselte Verbindung, in der Regel über SSH (Secure Shell).

„sFTP – Secure File Transfer Protocol“ weiterlesen

The six Rs of the haemovigilance cycle can be defined as follows. „Haemovigilance cycle: the six Rs“ weiterlesen

Details siehe „MAT2 (Metadata Anonymisation Toolkit 2)“ weiterlesen

Die grundlegenden Prinzipien des Informationsschutzes sind ua.: „Basis Prinzipien des Informationsschutzes“ weiterlesen

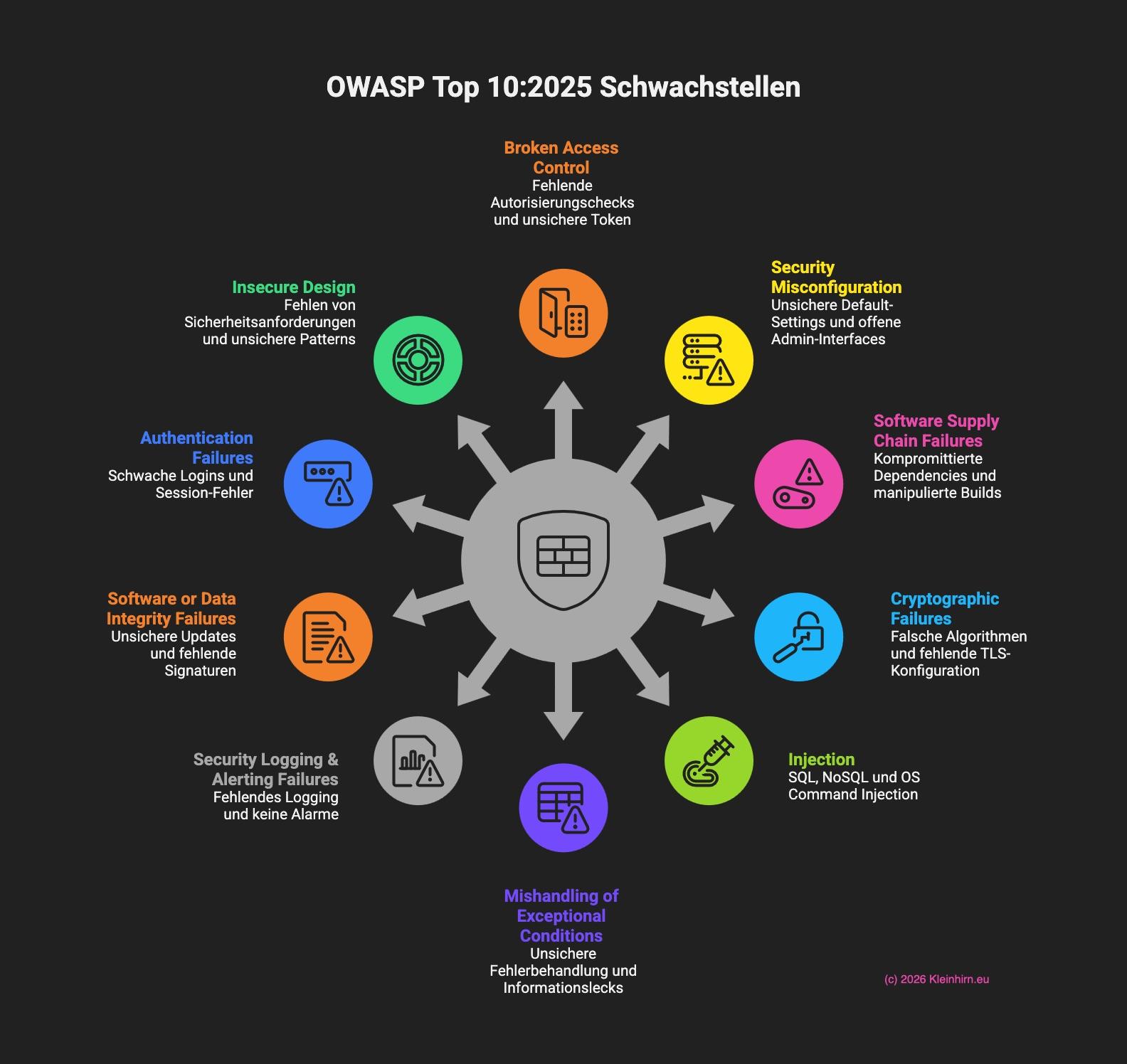

OWASP, die „Open Web Application Security Project“, ist eine weltweit tätige gemeinnützige Organisation, die sich der Verbesserung der Sicherheit von Softwareanwendungen widmet. „Open Worldwide Application Security Project (OWASP) Top 10 API 2023“ weiterlesen

Das Anlegen eines Backups, also das Sichern von Daten, ist eine wichtige Maßnahme, „31.3. – World Backup Day“ weiterlesen

Tryghed ist ein dänisches Wort, das sich auf ein Gefühl der Sicherheit und „Tryghed“ weiterlesen

Was sind Bloom- Filter und wozu werden sie gebraucht? „Bloom- Filter“ weiterlesen

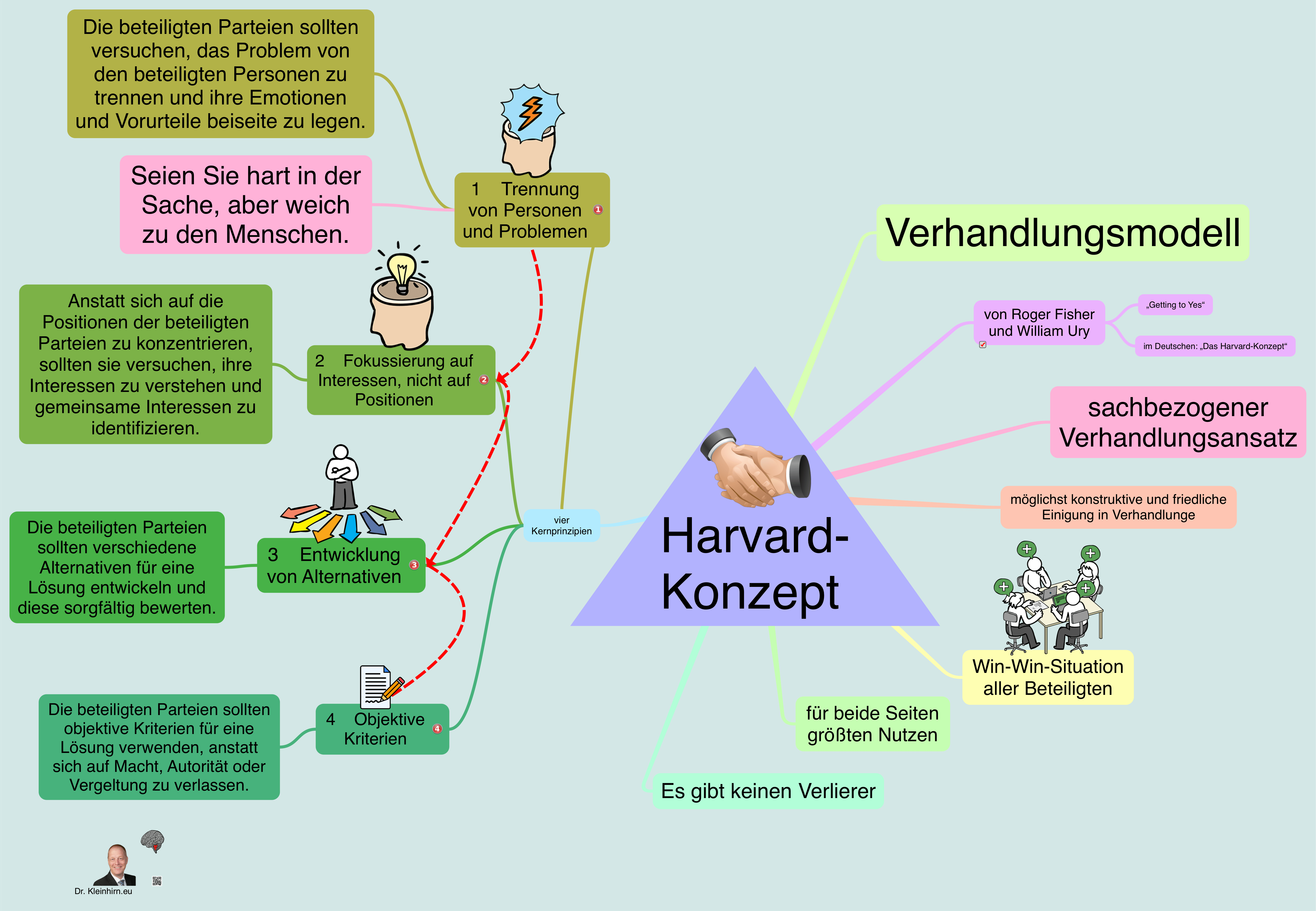

Was ist das Harvard-Konzept? Das Harvard-Konzept ist ein … „Harvard-Konzept“ weiterlesen